|

"If debugging is the process or removing bugs

then programming must be the process

of putting them in"

מתוך גלויה

|

|

|

|

| |

|

|

|

גשש בלש

גישוש אחר מידע במערכת בלתי יציבה היא מטלה עדינה ומורכבת. כל

פעולה לא נכונה יכולה להשמיד ראיות שעומדות במעמד עראי. חובב

ארכיאולוגיה אשר בין לקוחותינו השווה את המצב לפגרים הנשמרים

בשלמותם במצב של חוסר חמצן, ואילו פתיחת המיכל -שהיה נעול

בצורה הרמטית במשך אלפי שנים- מביאה להתפוררות מידית של הממצא.

מה עושה הגשש-בלש הפורנזי?

כותבת דיינה מישו: "את הניתוח (של מחשוב)

פורנזי

יש לבצע בשתי רמות. בראשונה, הרמה הפיזית, נחפש מידע בכל אחד

מן ה-clusters וה-sectors.

חיפוש ראשוני זה כולל גם (בהתאם

למערכת ההפעלה) את ה-master file

table או את ה-file allocation table.

זהו אזור הנקרא "system

area"', אליו אין בדרך כלל גישה

למשתמש. הניתוח צריך לטפל גם באזור הסיסטם וגם באזור המידע או data, מפני שבשני האזורים ניתן למקם

מידע."

זה אחד הסודות של שחזור המידע: לא לחפש את המטבע רק מתחת לפנס,

אלא לדעת

ולהכיר את המערכות בעומק כזה שיאפשר לנו חיפוש יצירתי בפינות

בלתי סבירות.

"הרמה השנייה היא הרמה הלוגית, בה ניתן יהיה לצפות במידע כפי שהמשתמש רואה

אותו. כאן, ניתן להבין גראפיים, למשל, אשר ברמה הקודמת נראים

כמו חומר מוצפן"

בכל מקרה של חשש לאובדן מידע

מומלץ להתייעץ עם

מעבדה אמינה בטרם נוקטים בכל פעולה, אפילו בניתוק המחשב

מהחשמל.

|

|

|

|

| |

|

|

|

PIC

לקראת סוף עשור זה

יהיו על כדור הארץ יותר מ-1.3 ביליון מחשבי

PC. כבר היום יש כ-575 מיליון מהם, ומוערך כי עד שנת

2015

יהיו 50% ממחשבי העולם מחוברים לאינטרנט.

צפוי כי הגדילה תבוא בעיקר משווקים מתפתחים, וביניהם שוק ה-PIC,

או Personal Internet Communicator. ע"פ צפי מתכנניו יכבוש ה-PIC

את שוק המחשבים המחוברים לאינטרנט.במחיר שמתחת ל-

$200.

אז מה זה PIC? בתמצית: מכשיר המאפשר גישה

זולה לאינטרנט לאנשים בסביבה גלובאלית. הוא לא בדיוק מחשב על

פי הגדרה, למרות שמופעל באמצעות טכנולוגיית מעבדי

AMD של עכבר, לפני מספר

חודשים. מדובר בעצם במכשיר התחברות,

פלטפורמה פשוטה ונגישה שמסוגלת להתחבר לתשתיות חיוג או פס רחב

של ספק אינטרנט קיים ,ומאפשרת פונקציות בסיסיות כגון דואל,

הורדות, גלישה, ועוד.

|

|

|

|

| |

|

|

|

Survivability

"זו שאיפה הן של ארגונים והן של יחידים שהטכנולוגיות שלהם תשרוד

תקיפות, תקלות, ותאונות. אבל הטכנולוגיה במערכות מחשב, תוכנות

ומרכיבי תשתיות רשת, משתנה באופן תדיר והיא פגיעה לשיבוש. מנהלי

מערכות -תפקיד שניתן היום לייחס לא רק למקצוענים אלא גם

לבעלי מערכות מחשב ביתיות- צריכים תשתיות ידע מוצקות על מנת להגיב

לשינויים בטכנולוגיה, למזער הפרעות, ולנהל את מערכות המחשב ומרכיבי

תשתיות הרשת שלהם".

באתר של אוניברסיטת

Carnegie Mellon מפורטים

10 עקרונות השרידות ואבטחת המידע היוצרים את בסיסי הידע הנ"ל.

הבאנו כאן מתוך כל אחד.

1.

"Survivability- שרידות היא דאגה כלל ארגונית. בהקשר של

אבטחת מחשבים, היא היכולת של מערכת למלא את תפקידה בזמן, למרות

תקיפות, תקלות או תאונות. כקונספט וכנוהל, השרידות צריכה לחדור את

כל שכבות הארגון. תפקידי סגל שונים תורמים באופן שונה למטרה

האולטימטיבית

של שרידות ארגונית, ממנהיגות -שמקבלת החלטות בקביעת מדיניות אבטחה- למנהלי מערכות -הממליצים ומתקינים טכנולוגיות התומכות בשרידות.

הבנה כלל ארגונית של חשיבות השרידות מסייעת לגדילה לאורך זמן

ולמילוי שליחויות".

(למקור)

2. הכל מידע. "ניתן להבין הכול כמידע בתוך וסביב

מערכת מחשב, מרכיב תשתית רשת, ויחידה פונקציונאלית של שרידות

(

SFU- survivable functional unit: אוסף של

מערכות מחשב ופריטי תשתית רשת המספק נכסי מידע באמצעות שירות אחד

או יותר לציבור המורשה לגשת לאותה יחידת שרידות. ה-

SFU מאפשרת שירותים בסיסיים בנוכחות תקיפות ותקלות, וחזרה

לשירותים מלאים בבוא העת.)

הפרספקטיבה הזו מסייעת לצוות להגדיר ולנהל מידע הדורש הגנה,

ולהחליט כיצד להגן עליו. הבנת העיקרון שמידע ארגוני קיים

במצבים שונים כגון אחסון, העברה, ועיבוד, עוזר למנהלי המערכות

להבין את הצורך בשימוש בכלים וטכניקות כגון sniffers, רשימת הרשאות

גישה, הצפנה ושלמות חסונה (שלמות באנגלית: integrity

- גם "יושרה").

באבטחת מידע קיימות שלוש תכונות שיש לכבד: סודיות, שלמות, וזמינות. המקומות

בהם המידע שמור והטכניקות הכלליות לשימוש על מנת להגן על

"המשולש הקדוש" פורטו לפני יותר מ-10 שנים

בפרסום

ממשלתי בארה"ב, ונקראNational Training Standard for

Information Systems Security Professionals."

3. לא כל המידע שווה. "לכל ארגון מגוון נכסי מידע, ואין

ביניהם שוויון. הבנת החשיבות היחסית של כל נכס מידע למטרות הארגון,

מאפשרת למנהלי המערכות לכוון את מאמציהן לשרידות בהתאם לקריטיות

ולעדיפות של כל נכס"

אחת מהדרכים הרבות לנהל הערכת סיכונים לזיהוי הנכסים הארגונים

החשובים ביותר היא אסטרטגיה בשם:

OCTAVE®

(Operationally Critical Threat, Asset, and Vulnerability EvaluationSM)

"מנהלי מערכות חייבים לדעת על ניהול סיכונים מפני שהם אינם מסוגלים

להגן על כל הנכסים. טכנולוגיות ונהלי אבטחה הן טכניקות למיתון

הסכנות"

4. מדיניות אבטחת המידע שולטת. "אבטחת המידע כוללת את

סדרת הפעולות המיועדות להגן על זמינות המידע ומערכות המידע, שלמותם, סודיותם, אימות

הישויות, ומניעת הדחייה שלהן. בנוסף צריכה המדיניות לכלול טיפול

באישוש מערכות מידע ולהגדיר אמצעים בעלי יכולות איתור, הגנה ותגובה

לשם כך.

הפעילויות של מנהלי איתור איתור איתור איתור איתור המערכות צריכות להיות מנוהלות בהתאם למדיניות

ארגונית ושל אבטחה אשר מתארות את ההתנהגות המקובלת והבלתי מקובלת של כל המשתמשים. על המנהלים להבין את החשיבות של תיעוד,

אימפלמנטציה, ואכיפה של מדיניות מעודכנת."

5. הזיהוי הוא קריטי. "מנהלי מערכות יוצרים גישה בטוחה

לנכסי המידע של הארגון, מבוססת על זיהוי המשתמשים, מערכות מחשב

ותשתיות הרשת. לא משנה עד כמה איתנה היא טכנולוגיית הגישה, אם היא

מבוססת על זיהוי חלש, היא חסרת ערך.

מנהלי המערכות צריכים לדעת כי זיהוי ודאי, אמין וחזק של המשתמש

הינו הבסיס לנכסי חסימת גישה למידע. כדי להשיג את המטרות הללו, הם

צריכים טכנולוגיה מתאימה ומדיניות המשלימה אותה.

הם גם זקוקים לוודאות בזיהוי ישויות

הרשת הארגונית (משתמשים, מערכות מחשב ופריטי תשתיות) בצורה אמינה

ושמישה, גם כדי לבטל כל חשש של התחזות."

6. יחידות פונקציונאלית של שרידות

(SFU) היא דרך שימושית להתייחס לרשתות הארגון.

כפי שנאמר בעקרון מספר 2, הן צריכות להיות בנויות לספק

שירותים חיוניים תחת תקיפות או תקלות, ולחזור לשירות מלא בהקדם.

7. שיטת

Security Knowledge in Practice /

SKiP. שיטה זו מציעה גישה של

שיפור מתמיד מבוססת על יחסי הגומלין בין הגורמים השונים של מערך

האבטחה של מערכות מחשב ורשתות לאורך מחזור החיים שלהם.

ניתן ליישם אותה ברמת ה- host, רמת ארכיטקטורת הרשת, או רמת ה- SFU.

מומלץ לבצע סקר סיכונים של נכסי הארגון כדי ליישם שיטה זו

על הצד הטוב ביותר.

8. לא כל הטכנולוגיות שוות.

הבחירות של טכנולוגיות לרשות מנהלי המערכות לאורך

שרשרת ההטמעה הינן ברמות שונות של תחכום ומורכבות. כדאי

לקבוע קוים מנחים על מנת לקבל החלטות הגיוניות ומקוונות לשיפור

השרידות.

ה"technology roadmap"

מביא עמו קונספציה של התקדמות ורצף, ובונה

את המודעות החל מהגנה מתאימה לפתרונות מתוחכמים.

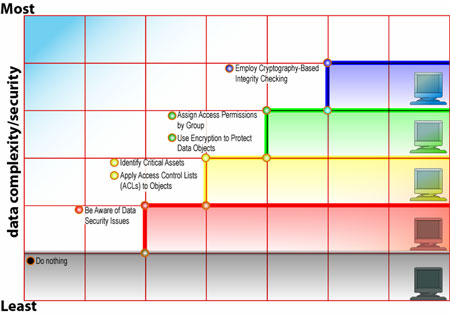

(הגרף מזכיר לכם במשהו את זה שהבאנו בכתבה על

מסורת? )

בגְּרָף זה אדום מסמל סכנה, בורות והזנחה אם

הארגון אינו מודע לשיקולים החשובים בהגנה על נכסיו. צהוב מצביע על

פעולות בהן יש לנקוט בהקדם האפשרי. הירוק מראה רמה מתקבלת של הגנה

בהשוואה לממוצע בארגונים בעלי מודעות לאבטחה. כחול שמור למתקדמים

ויש לשאוף אליו בהתאם לצרכים עסקיים, מדיניות, דרישות אבטחה

וקריטיות של כל נכס.

9. אתגרו את ההשערות כדי להבין סיכון.

מנהלי מערכות חייבים ללמוד "לחשוב כמו

האויב", כולל הערכת נקודות התורפה של הטכנולוגיות בשימוש בארגון.

סריקה שגרתית של החולשות ונקודות התורפה בטכנולוגיה המוטמעת מלמדת

את מנהלי המערכות לשפר את האבטחה והשרידות. "באי קבלה עיוורת של

אימפלמנטציה כברירת מחדל של טכנולוגיה מסוימת, מנהל המערכות יכול

לצבור ניסיון יקר שיאפשר לו לתעד את השארותיו - חלק מרכזי

בחובותיו המקצועיות."

10. יכולת תקשורת הינה קריטית כדי להגיע לכל ציבור הישויות.

מנהלי מערכות צריכים להיות מסוגלים להתאים את השפה שלהם למקשיב.

למשל, כאשר מדברים עם ההנהלה הראשית, עליהם להשתמש בגישה יותר

עסקית ופחות טכנית מאשר בעת שמדברים בין עמיתים. כדי להיות יעילים,

מסרים טכניים צריכים לעבור בסגנון שמובן לקהל היעד וניתן בקלות

לניתוח והערכה. בכדי להרוויח את אמונו והבנתו של מנהל, מנהל

המערכות צריך להוכיח שהוא דואג לעסק באותה מידה שהוא רוצה שההנהלה

תדאג לאבטחה.

|

|

|

|

| |

|

|

|

הסוד בתעשיית ה-IT

מחלת החזרת נקראת

באנגלית Mumps. בשנת 1966

קיבלה המילה משמעות כפולה בבית חולים אמריקני, כאשר במעבדתו

לניסויים בבעלי חיים פותחה מערכת תכנות חדשה, שכונתה MUMPS,

ראשי התחיבות שלMassachusetts General Hospital Utility

Multi-Programming

System. המערכת התבססה על מודל בסיס הנתונים ההיררכי הנפוץ

באותם זמנים, בתוספת שפה מפורשת,

שמטרתה לתקנן את יחסי הגומלין עם המידע.

MUMPS (או רק "M") היא שפה

ייעודית לבנייה וניהול מסדי נתונים, אשר בניגוד לרוב המערכות בהן

מסד הנתונים הוא ראשוני, ועליו מוסיפים שפה, כאן השפה עצמה הוא

הבסיס ומסד הנתונים הופך לאחד המאפיינים שלה. התשתית נמצאת ברובד

נמוך בהרבה מאשר בשאר המערכות הנפוצות.

בניגוד למקובל במערכות מסדי נתונים

הכוללות פקודה למציאת כל הרשומות המתאימות

לתבנית מסוימת, ב-M יש צורך לכתוב

תוכנה על מנת לבצע את החיפוש ולאסוף את

התוצאות שלו.

ההיגיון של M יכול להראות

קשה להבנה עבור אלה הרגילים לעבוד עם יישומי מסד נתונים מסורתיים,

אמנם כל חסרונותיו מאוזנים אם מסתכלים על המהירות והגמישות

בהתמודדותו עם משימות שהיו יוצרות בעיה תחת מודל מסד הנתונים

של הקשרים -(relational).מבחינה כלכלית

M מנצח בשל ביצועיו הטובים בהרבה בהשוואה

למערכות המסורתיות מבוססות SQL

בעיבוד טְרַנְסַקְציות.

נאמר על M כי היא הסוד השמור בצורה הטובה ביותר בתעשיית

טכנולוגית המידע. הרבה מסודיותו נראה כי גזר על עצמו, קשה למצוא

מידע זמין בעל ערך כמבוא ל-M.

במקרים של אובדן או העלמות מידע ממערכת מבוססת

MUMPS קשה למצוא

בעלי ניסיון בשחזור, וזו עוד סיבה לחשוב פעמיים ויותר על

גיבוי נכון.

|

|

|

|

|

|

|

|

|

עמית יקר

עמית מנדלסון, מומחה בטכנולוגיות המידע בעל 20 שנות ניסיון בשטחים שונים של התעשייה

(מחשבים, תקשורת, טלפוניה, אבטחת מידע, ועוד), מנוסה בשוק המקומי והבינלאומי,

בפיתוח, בתמיכה, ובעל קשרים מצוינים במזרח הרחוק

זמין לעבודה.

קורות חיים לרשותכם.

תודה!

|

|

|

|

|

|

|

|

|

|

|

|

| |

|

|

|

זבל

"בישראל מייצר כל אחד מאתנו, במשך יום אחד 4.5 ליטר אשפה,

שמשקלה 1.73 ק"ג.

בארה"ב מייצר, כל תושב, במשך יום אחד, 9 ליטר אשפה, שמשקלה 3

ק"ג.

בהודו מייצר כל תושב במשך יום אחד 1.5 ליטר אשפה, שמשקלה 1/2

ק"ג אשפה"

מתוך

אתר איגוד ערים לאיכות

הסביבה

וכמה שוקל הדואר-זבל בתיבת הדואל שלכם?- שאלה רטורית.

|

|

|

|

| |

|

|

|

הצהרת אחריות

למרות שכל המידע בידיעון זה מובא תוך רצון טוב, אין

חברת צ'יף אחראית על שגיאות בגין

אי הבנה או הַשְׁמָטָה, או בגין השימוש העסקי או האישי

שיעשה בו. |

|

|

|